Traduzione e adattamento a cura di Naonis dell’articolo apparso nel sito del produttore al seguente link

Macrium MultiSite consente di monitorare e gestire più istanze di Macrium Site Manager utilizzando un’unica interfaccia web. Questa interfaccia web è ospitata in delle macchine virtuali collocate in Microsoft Azure. Siccome le informazioni inviate dai Site Manager sono inviate in modo sicuro alle macchine virtuali attraverso la rete Internet, notoriamente insicura, ci si può porre la domanda: come si possono mantenere sicure le informazioni trasmesse dal Site Manager al MultiSite?

L’articolo che segue cerca di dare una risposta proprio a questa domanda.

Come sia agganciano i Site Manager a MultiSite

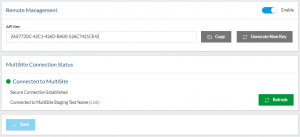

Prima di discutere in dettaglio la sicurezza di MultiSite, rivediamo innanzitutto i passi da compiere per agganciare un Site Manager a MultiSite. In primo luogo, la ‘Gestione remota’ deve essere abilitata sul Site Manager che si desidera aggiungere a MultiSite.

Sarà quindi generata una chiave API.

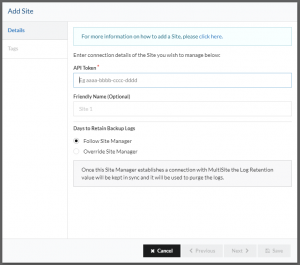

In MultiSite, dopo aver selezionato “Aggiungi sito” nella pagina “Siti”, verrà richiesto di inserire questa chiave API generata nel Site Manager.

Se la chiave API inserita in MultiSite corrisponde alla chiave API nelle impostazioni del Site Manager, il Site Manager verrà aggiunto a MultiSite. Dopo un breve tempo necessario all’ “inizializzazione” del Site Manager, sarà possibile iniziare a monitorare il Site Manager utilizzando il MultiSite.

Cosa succede dietro le quinte?

Handshake iniziale

Quando la “Gestione remota” è abilitata nelle impostazioni di Site Manager, quest’ultimo inizia a “pingare” i nostri endpoint MultiSite inviado alcune informazioni. Queste informazioni contengono:

- Un hash della chiave API che viene visualizzata nel Site Manager; questo assicura che la chiave API stessa non venga mai inviata dal Site Manager al MultiSite. Questo hash utilizza un HMAC basato su SHA-512 e una chiave segreta condivisa a 1024 bit tra il Site Manager e MultiSite (crittografia simmetrica).

- L’ora corrente è inclusa per garantire che i messaggi non possano essere catturati e utilizzati in un attacco replay in un momento successivo. Se la differenza di orario tra il Site Manager e il MultiSite è troppo elevata, la connessione viene rifiutata.

- ID univoci e metadati non sensibili sul sito.

- Viene inviato anche un HMAC dell’intero messaggio per verificare l’integrità dell’intero handshake.

Il server MultiSite conferma l’hash e memorizza la chiave pubblica del Site Manager nel database di MultiSite insieme alla chiave API con hash. MultiSite restituirà quindi i dettagli di connessione per il Site Manager per creare una connessione SSH agli endpoint MultiSite.

Se il servizio Site Manager rileva modifiche hardware significative dall’ultima esecuzione, in Site Manager verrà generata automaticamente una nuova API. In questo modo si evita la duplicazione accidentale delle chiavi API se il server Site Manager viene sottoposto a imaging e ripristinato. Inoltre, impedirà a terzi malintenzionati di rubare il file di configurazione di Site Manager e di utilizzare la chiave API per accedere ai sistemi di un’altra istanza di Site Manager.

Stabilire la connessione

Il Site Manager stabilisce quindi una connessione SSH in uscita verso la destinazione restituita da MultiSite. Questa connessione SSH utilizza la chiave privata RSA a 2048 bit che corrisponde alla chiave pubblica trasmessa nella connessione iniziale. Il Site Manager configura quindi un tunnel inverso che collega la porta HTTPS del Site Manager, per impostazione predefinita 2904, al server MultiSite.

Comunicazione tra MultiSite e Site Manager

Una volta stabilito il tunnel SSH, Site Manager e MultiSite comunicheranno esclusivamente attraverso questo tunnel sicuro. Il MultiSite e il Site Manager comunicano attraverso questo tunnel utilizzando le chiamate HTTP, che hanno un ulteriore livello di sicurezza intrinseco. Per una maggiore sicurezza, il server di Site Manager richiede che le richieste HTTPS di MultiSite contengano la chiave API di Site Manager. Tutte le richieste HTTP sono instradate via connessione SSH al server web interno di Site Manager.

Solo i metadati relativi ai backup vengono inviati dal Site Manager al MultiSite, mentre i dati effettivi contenuti nei backup non vengono mai inviati al MultiSite.

Sicurezza di MultiSite

MultiSite è ospitato su macchine virtuali in Microsoft Azure eseguite in un ambiete Docker. Docker consente alle istanze di MultiSite di essere eseguite in contenitori isolati; ciò significa che nell’eventualità estremamente improbabile che uno dei contenitore docker sia compromesso, gli altri contenitore docker non subiranno alcun danno. Quando MultiSite viene aggiornato, ogni contenitore docker viene cancellato e ricreato. Le macchine virtuali MultiSite in Azure sono nascoste dietro un reverse proxy che accetta solo traffico SSH e HTTP. Gli endpoint web utilizzano tutti TLS1.2 per la crittografia HTTPS.

Protezione del MultiSite

Per garantire che gli utenti del MultiSite possano accedere solo ai contenuti consentiti, MultiSite implementa la granularità degli account utente. Esistono tre tipi di account:

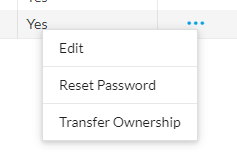

Owner (Proprietario) – È l’account predefinito che viene creato quando si crea un dominio MultiSite. Questo account ha accesso a tutto ed è inizialmente associato all’indirizzo e-mail utilizzato per creare il dominio. Questo account ha accesso illimitato al MultiSite. La proprietà può essere trasferita agli account di amministrazione in qualsiasi momento utilizzando il menu delle impostazioni “Utenti”. Una volta trasferita la proprietà a un account amministratore, l’account proprietario diventerà un account amministratore e l’account amministratore a cui è stata trasferita la proprietà diventerà l’account proprietario.

Admin – Anche gli account di amministrazione hanno accesso a tutto ciò che si trova sul MultiSite, ma non possono cancellare il dominio del MultiSite.

Viewer – Gli account Viewer hanno l’accesso minore dei tre tipi di account. I visualizzatori possono visualizzare solo i siti specificati dagli account proprietario o amministratore. La possibilità di visualizzare i siti in remoto può essere disabilitata anche per gli account Viewer. Gli account Viewer hanno anche un accesso limitato alle impostazioni e non possono modificare le impostazioni globali di MultiSite.

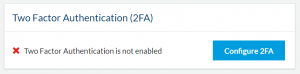

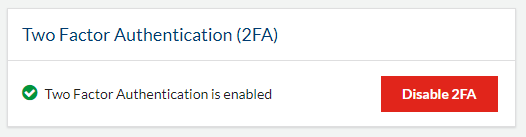

Si consiglia di utilizzare questi tipi di account per garantire il rispetto del principio del minimo privilegio (PoLP). Assicurando che ogni utente abbia accesso solo alle parti necessarie di MultiSite, si può garantire che non si verifichino accessi non autorizzati ai siti. MultiSite supporta anche l’autenticazione a due fattori (2FA). L’abilitazione della 2FA garantisce l’impossibilità di accedere a MultiSite senza autorizzazione nel caso in cui le vostre credenziali siano compromesse, poiché dovrete approvare i login via e-mail. La 2FA è abilitata a livello di MultiSite e sarà abilitata per tutti gli utenti del dominio MultiSite.

L’autenticazione a due fattori (2FA) in MultiSite

L’Autenticazione a due fattori (2FA) può essere gestita dalla pagina di MultiSite raggiungibile come spiegato nell’immagine seguente.

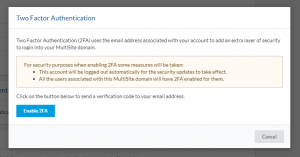

La 2FA utilizza l’indirizzo e-mail associato al vostro account per aggiungere un ulteriore livello di sicurezza al login nel vostro dominio MultiSite.

Attenzione: Solo gli utenti Owner e Administrator possono gestire la 2FA.

Per motivi di sicurezza, quando si abilita il 2FA saranno attuate le seguenti misure:

- L’account per il quale si sta abilitando la 2FA verrà disconnesso automaticamente per rendere effettivi gli aggiornamenti di sicurezza.

- Tutti gli utenti associati al dominio MultiSite avranno l’autenticazione a due fattori abilitata.

Come abilitare l’autenticazione 2FA

Quando è stat abilitata la 2FA, per ottenre l’accesso sarà necessario fornire: indirizzo e-mail, password e codice di sicurezza.

Per abilitare il 2FA, fare clic su “Configura 2FA” e si aprirà una finestra di dialogo per avviare la configurazione.

Fare clic su Abilita 2FA. Un codice di sicurezza verrà inviato all’indirizzo e-mail associato all’account.

Dopo aver inserito il codice di sicurezza e aver fatto clic su Verifica, la pagina verrà ricaricata per applicare le modifiche.

Disabilitazione della 2FA

Il 2FA può essere disattivato dalla stessa pagina di MultiSite su indicata.

Fare clic su Disabilita 2FA e confermare.

Attenzione: la disattivazione del 2FA sarà applicata a tutti gli utenti del dominio.

Attenzione: la disattivazione del 2FA sarà applicata a tutti gli utenti del dominio.