Traduzione e adattamento a cura di Naonis dell’articolo apparso nel sito del produttore al seguente link

La cosa più importante: funzionerà?

Nei post precedenti, abbiamo discusso come Macrium Reflect e Microsoft Windows 11 lavorino insieme. In questo articolo, abbiamo voluto dare uno sguardo più da vicino al nuovo sistema operativo stesso, e a ciò che queste nuove scelte di Microsoft lascino intravedere sui loro piani futuri. Ma, come accade spesso, per avere un quadro chiaro del futuro, si deve riesaminare brevemente il passato.

Vulnerabilità di Windows 10

BeyondTrust, una società specializzata in strumenti di gestione dell’accesso privilegiato, ha recentemente rilasciato il loro rapporto annuale sulle vulnerabilità Microsoft per il 2020. I risultati non sono stati fantastici.

“Sono state individuate un totale di 1.268 vulnerabilità, che segna il notevole aumento del 48% rispetto all’anno precedente (858). Questo è infatti il picco più alto dall’inizio della pubblicazione del Microsoft Vulnerabilities Report, che significa che, dal 2016, le vulnerabilità totali sono aumentate del 181%.” – BeyondTrust

In qualsiasi sistema, in qualsiasi struttura, fisica o digitale, si è forti solo quanto il proprio anello più debole. Quindi ciò che non è una sorpresa nel loro rapporto è come un gran numero di questi exploit potrebbe essere mitigato semplicemente rimuovendo alcuni privilegi amministrativi. Le persone – gli utenti – saranno sempre il punto più debole. BeyondTrust continua a dire:

“Il 90% delle vulnerabilità critiche in Internet Explorer sarebbe stato mitigato attraverso la rimozione dei diritti di amministratore.

L’85% delle vulnerabilità critiche in Microsoft Edge sarebbero state mitigate attraverso la rimozione dei diritti di amministratore.

Il 100% di tutte le vulnerabilità critiche nei prodotti Microsoft Outlook sarebbero state mitigate attraverso la rimozione dei diritti di amministratore”.

Vale la pena notare che questi numeri abbiano una doppia interpretazione. I prodotti e i servizi Microsoft sono i più diffusi nel mercato – oltre 1 miliardo di persone si affidano a Windows – rendendoli ovviamente il principale obiettivo degli attacchi malevoli. Allo stesso tempo, individuare questi exploit dimostra che il processo di scoperta e patching sta funzionando esattamente come dovrebbe.Per questo un pilastro fondamentale di Windows 11 sembra essere sostenere l’anello più debole: gli utenti finali.

Zero Trust

Fino ad ora, Windows ha operato in gran parte sul “Principle of Least Privilege” (PoLP – Principio di Minimo Privilegio) quando si tratta di accesso amministrativo. Agli utenti è concessa la quantità minima di diritti di accesso necessaria per il loro lavoro. Per anni, Microsoft ha incoraggiato gli utenti a puntellare le debolezze della loro sicurezza usando e mantenendo attivamente i diritti di amministrazione. Ciò è fondamentale per una corretta PoLP.

Il PoLP è stato un fondamento della sicurezza informatica per decenni. Tuttavia, per funzionare ed per essere efficace ha bisogno di costante cura e della vigilanza sia da parte degli sviluppatori di software che degli utenti. Inoltre, presuppone che la piattaforma (OS, firmware, hardware, storage e rete) su cui l’applicazione viene eseguita sia essa stessa sicura. Con il crescente valore dei dati, le minacce alla loro sicurezza e l’uso crescente di diverse risorse informatiche, PoLP si è dimostrato insufficiente a fornire adeguata protezione.

La sicurezza Zero Trust è simile a PoLP, ma non è esattamente la stessa cosa. L’idea di base è non fidarsi mai di nessuno, di niente e in nessun momento. O, come dice Microsoft stessa:

“Microsoft ha adottato un approccio moderno alla sicurezza chiamato “Zero Trust”, che si basa sul principio: mai fidarsi, verificare sempre. Questo approccio alla sicurezza protegge la nostra azienda e i nostri clienti gestendo e concedendo l’accesso in base alla verifica continua di identità, dispositivi e servizi.”

Ma per varie ragioni, gli utenti gestiscono male o semplicemente non si preoccupano di differenziare i privilegi, lasciando buchi di sicurezza del tutto evitabili pronti ad essere sfruttati. Come un genitore che impone regole di casa più severe per il vostro bene, Microsoft è intervenuta allo stesso modo.

Le politiche di Zero Trust sono un nuovo approccio alla progettazione di sistemi sicuri che promettono di intervenire dove PoLP non riesce. In termini più semplici, permette di stabilire dinamicamente e continuamente la fiducia e l’affidabilità in un sistema attraverso una serie di passi di verifica (attestazione) dell’utente e dell’hardware.

Per eseguire la verifica e l’autenticazione Zero Trust, la piattaforma deve supportare una serie di principi di Trusted Computing per permettere che l’ambiente di calcolo, di storage e di networking siano sicuri in modo verificabile. L’approccio di Microsoft attualmente è quello di adottare le stesse protezioni utilizzate per separare in modo sicuro le macchine virtuali dell’hypervisor insieme all’utilizzo un dispositivo TPM per fornire un ambiente sicuro per la conservazione delle credenziali e la loro elaborazione.

Le caratteristiche necessarie per VBS (Virtualization Based Security) hanno imposto la controversa soglia minima sull’hardware indispensabile per installare Windows 11. Aver limitato le generazioni di CPU compatibili con Windows 11 elimina anche una serie di exploit “collaterali”.

Per usare la terminologia Microsoft, Virtualization Based Security offre in Windows 11 una modalità sicura per implementare alcune delle seguenti funzioni:

- “Kernel Data Protection” permette la protezione da software “canaglia” in modalità kernel (driver) per compromettere il kernel di Windows.

- “Application Guard” utilizza VBS per isolare siti web e documenti non attendibili e “Credential Guard” utilizza VBS per un accesso altrettanto sicuro alle credenziali.

- “Windows Hello Enhanced Sign-In” utilizza VBS per creare percorsi sicuri verso componenti esterni come la fotocamera e il TPM quando il computer è utilizzato per l’autenticazione.

Questi principi si estendono anche all’ecosistema Azure di Microsoft, fornendo funzioni di fiducia remota per lo storage e le risorse di calcolo in cloud.

Microsoft sta sforzandosi con grande energia per impostare dalle fondamenta un sistema operativo e una piattaforma informatica sicura. Tuttavia, resta da vedere quanto velocemente l’industria dell’hardware aggiornerà i suoi prodotti e la vasta base di applicazioni e sistemi attualmente utilizzati in modo che possano sfruttare i moderni principi e servizi a “fiducia zero”. Nel frattempo i creatori delle minacce informatiche continueranno a prendere di mira l’anello più debole (l’utente finale), sia che si tratti di sistemi legacy o di applicazioni legacy in esecuzione su hardware moderno.

Andrebbe anche evidenziato che anche i bug nelle protezioni hardware continueranno ad essere scoperti e sfruttati: Meltdown e Spectre sono due esempi recenti (di cui riparleremo più avanti); in generale è più difficile (o impossibile) applicare una patch a questi problemi.

Dal chip al cloud

Nel 2019, Microsoft ha annunciato i PC Secured-core come soluzione proattiva ai crescenti attacchi firmware, che sono notoriamente difficili da rilevare e rimuovere.

“I PC Secured-core combinano identità, virtualizzazione, sistema operativo, protezione hardware e firmware per aggiungere un altro livello di sicurezza sotto il sistema operativo. A differenza delle soluzioni di sicurezza solo software, i Secured-core PC sono progettati per prevenire questo tipo di attacco piuttosto che semplicemente rilevarli”. – Blog di Windows

Il concetto di Zero Trust sarà ora intimamente radicato all’interno dell’hardware del vostro PC e non più solo nel software che gira su di esso.

Requisiti hardware di Windows 11

Dato quanto esposto sopra, i requisiti hardware richiesti da Windows 11 acquistano un chiaro significato. Questi requisiti hanno origine molto probabilmente all’epoca della scoperta di Meltdown e Spectre, due bug di sicurezza dei processori x86 per computer scoperti nel 2018.

Patrick Moorhead, presidente e analista principale di Moor Insights and Strategy ne ha parlato in un recente articolo su The Verge.

“Le selezioni della CPU di Microsoft per Windows 11 non sembrano avere molto a che fare con le prestazioni, ma sembrano mitigazioni della sicurezza per gli attacchi side-channel”.

La portata di queste vulnerabilità onestamente non può essere sopravvalutata – quasi ogni singolo dispositivo creato nell’arco di decenni era a rischio. Ancora di più, i problemi erano sconosciuti al sistema operativo, ma chiaramente Microsoft ha imparato le preziose lezioni.

Bentornati nel mondo reale

Certo, Microsoft sta costruendo delle fondamenta consolidate per i futuri miglioramenti in termini di sicurezza, ma è quasi come se avessero ignorato le condizioni del mondo reale. Alcune di queste erano imprevedibili, come la pandemia e i successivi problemi della catena di approvvigionamento, ma sono comunque problemi enormi da affrontare.

- Oltre il 55% delle workstation aziendali non soddisfa i requisiti per gli aggiornamenti automatici.

- Le industrie di ogni settore stanno sperimentando una carenza globale di semiconduttori.

- Milioni di PC perfettamente funzionanti e recenti diventano improvvisamente “obsoleti”, creando costi e sprechi incalcolabili.

- L’economia post-pandemia non si è completamente ripresa, e molte aziende stanno ancora tenendo d’occhio alle problematiche ad essa connesse.

Un grande salto? Più che altro un piccolo passo avanti

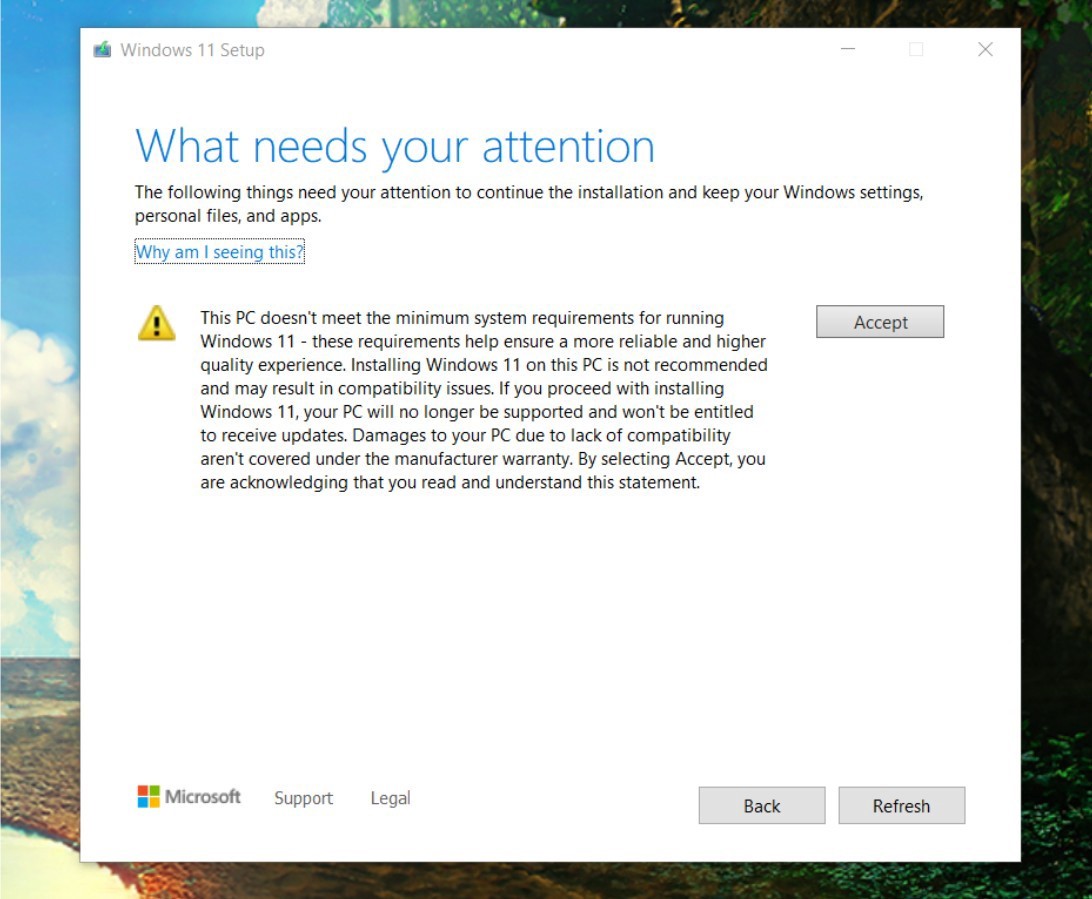

Dati tutti questi problemi, non è sorprendente che Microsoft abbia fatto un piccolo passo indietro e annunciato che gli utenti possono tecnicamente installare manualmente Windows 11 sui vecchi PC. Finché si ha un processore a 64-bit da 1GHz con due o più core, 4GB di RAM e 64GB di storage – e sarete felici di farlo – l’aggiornamento non dovrebbe essere un problema, anche se si ottengono alcuni avvertimenti spaventosi sui possibili “danni” ai sistemi non supportati. Allo stato attuale, Microsoft non offrirà aggiornamenti o patch di sicurezza vitali ai computer che eseguono Windows 11 che non soddisfano i requisiti di CPU di cui sopra.

Avviso di aggiornamento a Windows 11 da The Verge.

Per l’utente domestico e di una piccola azienda che ha un PC a cui è necessario selezionare tutte le le caselle di spunta, è probabile che in questo momento avrà pochi vantaggi nel passare a Windows 11 in termini di miglioramento della sicurezza. Le nuove caratteristiche sono o già disponibili in Windows 10 (anche se non necessariamente abilitate di default o supportate su tutto l’hardware) o solo rilevanti in ambienti aziendali o altamente sicuri. Questa situazione potrebbe cambiare se le protezioni migliorate dello spazio kernel di Windows 11 si dimostrassero resistenti contro una nuova classe di exploit. La data di fine supporto per Windows 10 potrebbe rivelarsi il motivo di aggiornamento più importate per gli utenti domestici o di una piccola azienda attenti alla sicurezza.

Ciò che Microsoft sta cercando di raggiungere dal punto di vista della sicurezza è lodevole e certamente una mossa nella direzione giusta. Ma considerando gli attuali problemi di incertezza economica, l’interruzione della catena di approvvigionamento dei chip e il fatto che Windows 10 sarà pienamente supportato fino al 2025… in confronto fa sembrare al momento questa problematica poco rilevante.